في سياق أمن المعلومات والأمن الرقمي، الهندسة الاجتماعية هي فن استخدام الحنكة والحذاقة من قبل المهاجم، لخداع الضحية بحيث تقوم بشكل إرادي وطوعي بكشف معلومات سريّة أو بإعطاء المهاجم الفرصة للوصول للمعلومات السرية. أو بحيث تقوم الضحية بالقيام بأمر لم تكن لتقوم به لولا الوقوع ضحية لخدعة المهاجم.

لا تعتمد أساليب الهندسة الاجتماعية على معرفة تقنية عميقة بالتالي يتسطيع أي شخص يتوافر لديه قدر معين من الحنكة والدهاء القيام بهجمات الهندسة الاجتماعية.

أغلب من يقوم بهجمات الهندسة الاجتماعية هواة وغير خبراء، لكن إن ترافقت المعرفة التقنية بأساليب الهندسة الاجتماعية فإن ذلك يشكل تهديد أكبر بكثير من مجرد المعرفة التقنية أو الحنكة بشكل فردي.

يعتمد مثلا الجيش السوري الالكتروني Syrian Electronic Army أساليب الهندسة الاجتماعية لتنصيب برمجية روتكيتس Rootkits خبيثة أو حصان طروادة للتحكم عن بعد Remote Access Trojan على أجهزة ضحاياهم.

إذا للحد من فعالية المخترقين، أفرادا ومجموعات، يكفي استيعاب موضوع الهندسة الاجتماعية والعمل على تقليل مخاطر الوقوع ضحية للهندسة الاجتماعية، واستيعاب موضوع البرمجيات الخبيثة وطرق الوقاية من الإصابة بها.

مراحل هجوم الهندسة الاجتماعية

يمكن تلخيص مراحل هجوم الهندسة الاجتماعية بالمراحل التالية:

- مرحلة اختيار الجهة المستهدفة

- مرحلة جمع معلومات عن الجهة المستهدفة

يمكن لهتين المرحلتي، أن تحدثان في الوقت ذاته أو بترتيب مختلف. ثم:

- تحديد أهداف الهجوم والخطوات التي تتبع النجاح في خداع الجهة المستهدفة

- مرحلة إعداد الهجوم بشكل مناسب للهجة المستهدفة ولتحقيق أهداف الهجوم

- مرحلة تنفيذ عملية خداع الجهة المستهدفة وإيقاعها في الفخ

- حصد نتائج نجاح عملية الخداع، أي المتابعة حسب أهداف الهجوم

يوضح الشكل التالي هذه المراحل:

أيضا في سياق هجوم الهندسة الاجتماعية، يمكن النظر إلى الرسالة أو الطريقة التي يقوم المهاجم بإرسالها إلى الجهات المستهدفة بقصد إيقاعها في الفخ على أنها عملية نصب مصيدة أو إعداد فخ. ويمكن القول أن نصب المصيدة يعتمد على الأجزاء التالية:

- مكان وضع المصيدة، أي منصة التواصل أو الوسيط الذي يقوم المهاجمون باستخدامه لإرسال الرسالة أو تمرير الملف الخبيث أو تمرير الرابط إلى الموقع الخبيث.

- الطعم The Bait: وهو الجزء من الرسالة الذي يخدع الضحية، ونأتي على تفاصيله لاحقا في فقرة أساليب الهندسة الالجتماعية

- المحتوى الخبيث أو الحمولة الخبيثة Malicious Content or Payload: وهو الجزء من الهجوم الذي يلحق الأذية بالمهاجم، كالملف المرفق مع رسالة الهندسة الاجتماعية والذي يصيب الجهاز ببرنامج خبيث، أو الرابط إلى موقع خبيث يستخدم لسرقة كلمة سرّ الضحية، أو الرابط إلى صفحة استبيان تطلب من الضحية إدخال معلومات خاصة أو شخصية، وغير ذلك.

توضح الصورة التالية هذه الأجزاء الأساسية:

إذا عند معاينة أي هجوم بطريقة الهندسة الاجتماعية، من المفيد الاجابة على الأسئلة التالية:

- على أي منصة أو منصات يقوم المهاجمون بتنفيذ الهجوم

- ما هو الطعم؟ كيف يحاول المهاجمون خداع ضحاياهم

- ما هي الحمولة الخبيثة أو ما هو المحتوى الخبيث؟ هل هو رابط لموقع خبيث، هل هو رابط خبيث؟ أو غير ذلك؟

أساليب الخداع في الهندسة الاجتماعية

نحاول فيما يلي سرد أهم أساليب الخداع التي يعتمد عليها المهاجمون للإيقاع بضحاياهم. نتمنى من القراء بعد معاينة هذه اللائحة محاولة التفكير بأساليب أخرى قد يعتمدها المهاجمون. فالمهاجمون يبتكرون بشكل مستمر أساليب جديدة لخداع الضحايا.

استغلال الشائعات

تعتمد أغلب عمليات الاحتيال للحصول على كلمات السر أو للسيطرة على الحواسيب على تغليف البرنامج الخبيثة أو الرابط الخبيث في غلاف جذاب يغوي الضحية إلى تشغيله أو فتحه.

يكون الغلاف الجذاب عادة مصمما للضحية أو مجموعة الضحايا. في كثير من الأحيان يستغل المهاجمون الشائعات, بغض النظر عمن وراء الشائعات, كغلاف جذاب لتمرير المحتوى الخبيث,

تنتشر الشائعات بشكل سريع جدا ضمن شبكات التواصل الاجتماعي ومنها فيسبوك. بالتالي تكون المساهمة في نشر الشائعات بشكل أو بآخر مساهمة في تسهيل عمل من ينوي استغلال الشائعات لتغليف روابطهم الخبيثة.

تؤثر أيضا الشائعات على العالم الحقيقي, فقد تؤدي لاصحاب القرار لاتخاذ قرارات مبنية على معلومات خاطئة ما يؤدي لانكشاف مزيد من المعلومات التي يمكن استغلالها لمزيد من هجمات الهندسة الاجتماعية أو غيرها من الهجمات الخبيثة.

استغلال عواطف الضحية وطباعه الشخصية

يقصد باستغلال العواطف استخدام نصوص أو صور تخاطب عاطفة الضحية وتؤدي إلى سقوطه في فخ فتح وتشغيل الملف الخبيث أو فتح رابط خبيث.

من العواطف التي قد يستغلها المهاجم، في سبيل المثال وليس الحصر عواطف: الحقد، الانتقام، الحزن، الكره والنقمة. أو عواطف كالحب، الشوق، الحنين، الاعجاب، يضاف إلى ذلك المشاعر الدينية أو الطائفية والاثنية والعشائرية والقومية وغيرها...

يمكن أيضا للمهاجم استغلال فضول المستهدف أو غروره أو بحثه الذي لم ينته عن الحبيب أو عن علاقة عاطفية مشروعة أو غير مشروعة وهكذا.

استغلال الطمع

قد يقوم المهاجمون بمحاولة استغلال طمع الضحية بهدف خداعهم، فيقومون بإعطاء الضحية عرضا ما في نهايته وعد بربح وادي كبير، ففي حين يعتقد الضحية أنه سيحصل قريبا جدا على مبلغ مالي ضخم أو على لوحة فنية ذات قيمة مادية كبيرة، يكون المهاجمون قد حصلوا على المعلومات التي يرغبون الحصول عليها أو يكونون قد استطاعوا خداع الضحية وإقناعه بإرسال مبلغ مالي صغير نسبيا إلى المهاجمين. وهي من الأساليب المستخدمة بكثرة في حملات الاحتيال عبر البريد الالكتروني، للحصول على مردود مادي.

استغلال العازة

قد تكون الضحية بحاجة ماسة للمال، فإن استغل المهاجم هذه الحاجة قد يتمكن من خداع الضحية.

مثلا يحاول المهاجم عبر المنشور على موقع فيسبوك حث الضحايا على دخول الموقع الخبيث الذي أعده المهاجم، مدعيا أن الموقع تابع لمؤسسة UNESCO الأممية ذات الصيت الحسن، كما يستغل في الوقت نفسه بؤس الناس وحاجتهم للمساعدة المالية.

استغلال المناسبات والأعياد الدينية

تكثر خلال المناسبات الدينية حملات جمع الأموال للمحتاجين، ما يعطي المهاجمين فرصة لإستغلال عواطف الضحايا ورغبتهم بالعطاء والاحتيال عليهم عبر اقناعهم بارسال الأموال بشكل أو بآخر لتنتهي إلى حسابات المهاجمين الشخصية. تعتبر هذه الهجمات من الهجمات المعتادة خلال فترة الأعياد والمناسبات الدينية وتطال معتنقي جميع الديانات ما يعني من جهة أن المهاجمين أنفسهم متنوعون وينتمون دينيا لمجتمعاتهم التي نشؤوا فيها. وكذلك من جهة أخرى يدل ذلك على تشابه الديانات المختلفة في الرغبة بمساعدة المحتاجين.

استغلال المواضيع الساخنة

بشكل مشابه لاستغلال الشائعات، يستغل المهاجمون المواضيع الساخنة لتمرير عمليات احتيالهم.

بعكس الشائعات، المواضيع الساخنة أخبار حقيقية ولا تحتوي على تضخيم أو افتراء. تنتشر عادة بسرعة على وسائل الإعلام ذات المصداقية العالية بشكل أخبار عاجلة.

كل هذا يجعلها طعما مناسبا لإيهام الضحية بأن الرابط المرفق مع الرسالة مثلا هو أيضا "وديع" وأن صاحب الرابط المرفق "صادق" في ادعائه حول محتوى الرابط كما الرسالة صادقة في نقل الأخبار الساخنة.

مثال ذلك حملة هجمات الهندسة الاجتماعية التي استغلت خبر تفشي فيروس كورونا المستجد COVID-19 واهتمام الجميع بأي معلومات عنه، وحيث قام المهاجمون بإرسال رسائل بريد الكترونية مدعين أنهم من منظمة الصحة العالمية World Health Organisation.

وكذلك في السياق نفسه حملة هجمات الهندسة الاجتماعية التي تستغل حالة الحجر التي فرضتها الكثير من الدول بسبب جائحة COVID-19. حيث يقوم المهاجمون باستخدام واتس أب وفيسبوك لارسال روابط إلى موقع خبيث يدعي توفير خدمة Netflix بشكل مجاني عبر تحميل التطبيق، الذي هو في الحقيقة تطبيق خبيث يصيب الجهاز

استغلال موضوع الأمن الرقمي وضعف الخبرة التقنية للضحية

في هذا النوع من الهندسة الاجتماعية يدعي المهاجم أن رابطا ما أو ملفا ما سيسهم بحماية جهاز الضحية. في حين أنه في الحقيقة الملف ملف خبيث أو الرابط خبيث.

توضح الصورة التالية، رسالة هندسة اجتماعية ضمن مجموعة واتس أب استطاع المهاجم الحيازة على عضويتها، ويحاول عبر الرسالة التالية اقناع ضحاياه ضمن المجموعة تحميل تطبيق من المؤكد أنه خبيث على هواتفهم الذكية ليصيبها ببرنامج التحكم عن بعد RAT.

انتحال الشخصية Identity Theft

يمكن للمهاجم أن ينشئ مثلا حساب على فيسبوك، أو حساب إيميل، أو حساب سكايب, باسم مستعار أو باسم مطابق لاسم صديق لك أو لاسم شخص تعرفه بنية انتحال الشخصية.

يمكن لمنتحل الشخصية استغلال الثقة للحصول على معلومات ما أو لاستجرارك لإضافته إلى مجموعة سرية معينة وما إلى ذلك.

في كثير من الأحيان يستطيع منتحلوا الشخصية خداع ضحاياهم باستخدام مهارات التحايل دون الحاجة لمقدرات تقنية لذلك يعتبر انتحال الشخصية من أساليب الهندسة الاجتماعية Social Engineering.

بالطبع الحصول على كلمة سر لحساب شخص ما في فيسبوك واستغلال حسابه لانتحال شخصيته يسهل مهمة الحصول على المعلومات بشكل كبير جدا, كما يسهل أيضا استغلال الحساب المخترق لاختراق حسابات جديدة عبر استخدام الحساب المخترق لسرقة كلمات السر بالاحتيال مثلا.

استغلال السمعة الجيدة لتطبيقات معينة

هنا يدعي المهاجم أن رابطا أو ملفا هو نفسه النسخة المحدثة مثلا من تطبيق معين، لكنه في الحقيقة يتضمن ملفا خبيثا. وهناك أيضا حالات أخرى يقوم فيها الرابط بتحميل الملف الخبيث وتنصيبه ثم تحميل التطبيق الحميد الحقيقي وتنصيبه بحيث يعتقد الضحية أنه قام بتنصيب التطبيق الحميد ولا يعلم أنه قام بتنصيب الملف الخبيث. أما الحالات الأكثر دهاءا نسخة معدلة عن التطبيق ذو السمعة الجيدة يبدو ويعمل كالتطبيق الحقيقي لكنه يتضمن في الوقت نفسه جانب خبيث.

استغلال السمعة الجيدة لجهات معينة

قد يقوم المهاجمون باستغلال السمعة الجيدة لجهة ما لكسب ثقة الضحية والإيهام بأن كل شئ على ما يرام.

مثلا يحاول المهاجم عبر المنشور على موقع فيسبوك حث الضحايا على دخول الموقع الخبيث الذي أعده المهاجم، مدعيا أن الموقع تابع لمؤسسة UNESCO الأممية ذات الصيت الحسن، كما يستغل في الوقت نفسه بؤس الناس وحاجتهم للمساعدة المالية.

أما الصورة التالية توضح محاولة المهاجم خداع ضحاياه عبر رسالة على قناة تيليغرام تتحدث عن تطبيق يبدو حميدا وهو في الحقيقة خبيث، يدعي أن منظمة ذات سمعة طيبة تقف وراءه. والهدف إصابة أجهزة من يحمل التطبيق ببرنامج التحكم عن بعد RAT.

اصطياد كلمات السرّ Passwords Phishing

هي طريقة للحصول على كلمة سر مستخدم لخدمة ما أو موقع ما على الإنترنت. تعتمد الطريقة على إيهام الشخص المستهدف بأنه على الموقع الصحيح المعتاد حيث يدخل كلمة سره عادة للدخول إلى حسابه على الموقع (كموقع البريد الالكتروني) لكن في الحقيقة يكون الموقع موقعا "شريرا" يديره أحد لصوص كلمات السر. بالتالي إذا خدع المستخدم وأدخل كلمة سره في ذلك الموقع تصل كلمة السر بكل بساطة إلى اللص. للمزيد

تظهر الصورة التالية صفحة من صفحات اصطياد كلمة السرّ أعدها أحدهم بهدف اصطياد كلمات سرّ مستخدمي Facebook. لاحظ أن عنوان هذه الصفحة مختلف عن عنوان موقع Facebook

اتبع الرابط التالي إلى اصطياد كلمات السرّ Passwords Phishing.

استغلال التواجد الفيزيائي للمهاجم قريبا من الضحية

نقصد بذلك أن يكون المهاجم والضحية مثلا في نفس القاعة أو نفس الفندق. في هذه الحالة قد يستخدم المهاجم الحنكة للوصول إلى الحاسب المحمول للضحية مثلا أو إلى هاتفه.

خيانة الثقة

في كثير من الأحيان يكون المهاجم صديقا أو زميلا للضحية. يستغل المهاجم ثقة الضحية به بسبب طبيعة علاقة الصداقة بينهما أو بسبب الزمالة في المهنة أو المؤسسة حيث يعملا. فقد يطلب المهاجم من الضحية ببساطة كلمة سر حسابه. أو يطلب منه فتح رابط معين يرسله عبر البريدالالكتروني أو يطلب منه فتح رابط أو ملف معين يمرره له على يو إس بي ستيك USB stick. قد يقوم المهاجم بالتلصص على زميله خلال إدخاله كلمة سر حسابه. استغلال الثقة أحد أكثر أساليب الهندسة الاجتماعية شيوعا. ينصح الخبراء بألا تثقوا بأحد. لكن هناك أيضا مساوئ كثيرة لعدم الثقة بأحد. لذلك ننصح بالتعاطي بحذر دائما مع الجميع خاصة مع التغيرات الكبيرة في طبيعة العلاقات الاجتماعية التي أتت بها ثورة تقنية المعلومات إلى عالمنا المعاصر.

أهداف هجمات الهندسة الاجتماعية

الحصول على المعلومات

كثيرا ما يكون هدف هجوم الهندسة الاجتماعية بالدرجة الأولى الحصول على المعلومات من المستهدفين. يقوم المهاجمون في هذه الحالة بخداع المستهدفين بوسائل مختلفة منها انتحال الشخصية أو طلب ملء استمارات كاذبة وغيرها من أساليب الاحتيال.

مثال على هذه الهجمات، استخدام المهاجمين لموقع مزور يدعي تسجيل المستهدفين على قائمة قرعة الهجرة إلى كندا، علما أنه ليس في كندا عند كتابة هذه المقالة برنامج قرعة للهجرة إليها. يطلب الموقع إدخال بيانات شخصية مثل الاسم والكنية واسم الأب واسم الأم وتاريخ الميلاد، ورقم الهاتف وغيرها من المعلومات للتسجيل ضمن نظام القرعة. بالطبع تصل جميع البيانات التي قام الضحايا بإدخالها ضمن هذا الموقع المزور إلى يد المهاجمين قاموا بإنشاء الموقع المزور.

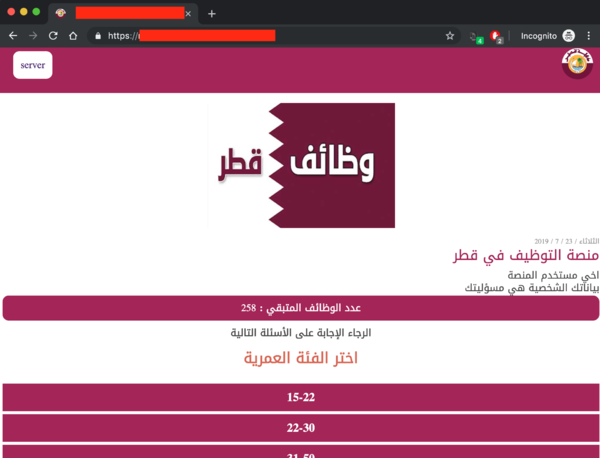

مثال مشابه، هو الموقع التالي الذي يدعي توفير فرص عمل مغرية في قطر للراغبين. حيث من زوار الموقع إدخال بياناتهم الشخصية إلى الموقع، بالطبع تصل المعلومات إلى يد المهاجمين الذين لم يتسنى لنا بعد معرفتهم أو دوافعهم ونواياهم.

الاحتيال بهدف الحصول على المال

قد يكون هدف الهجوم هو الحصول على المال من الشخص المستهدف، اي ببساطة النصب والاحتيال. الاختلاف الأساسي بين هذه الهجمات وعمليات النصب والاحتيال الإعتيادية هي أنها تدور في الفضاء الرقمي، وأدواتها مرتبطة بالفضاء الرقمي.

أحد الأمثلة الشهيرة هي رسائل السخام Spam التي تدعي أن وديعة مالية كبيرة (بالملايين) عالقة في بنك ما في إفريقيا، وأن لصاحب الرسالة طريقة للافراج عن الوديعة في حال قبلن المستهدف التعاون والطريقة تتضمن (بعد عدة مراحل من التراسل) أن يقبل المستهدف إرسال مبلغ مالي صغير (بعض مئات من الدولارات) إلى الحساب البنكي للمهاجم. بالطبع بعد ان يستقبل المهاجم الحوالة، سيختفي أي أثر له.

الحصول على كلمات السرّ

تهدف الكثير من هجمات الهندسة الاجتماعية إلى الحصول كلمة سر الضحية على منصة تواصل اجتماعي أخرى أو على مزود خدمة البريد الالكتروني الخاص بالضحية.

تعتمد هذه الهجمات عادة على طريقتين، الطريق الأولى هي الحصول على كلمة السر بالخداع، كأن ينتحل المهاجم شخصية خبير تقني على منصة التواصل الاجتماعي يدعي بقيامه بصيانة مشكلة تقنية في حساب المستخدم الضحية، ويدعي حاجته لكلمة سرّ المستخدم كي ينجز مهمة الصيانة. فإن قام الضحية بالاستجابة وإرسال كلمة السرّ، يكون المهاجم قد نجح في الحصول على غايته.

اما الطريقة الثانية فتسمى اصطياد كلمات السرّ Password Phishing والتي تعتمد على إيهام الشخص المستهدف بأنه على الموقع الصحيح المعتاد لخدمة معينة على الانترنت حيث يدخل كلمة سره عادة للدخول إلى حسابه على الموقع (كموقع البريد الالكتروني) لكن في الحقيقة يكون الموقع موقعا خبيثا يديره أحد لصوص كلمات السر. بالتالي إذا خدع المستخدم وأدخل كلمة سره في ذلك الموقع تصل كلمة السر بكل بساطة إلى اللص.

تظهر الصورة التالية صفحة من صفحات اصطياد كلمة السرّ أعدها أحدهم بهدف اصطياد كلمات سرّ مستخدمي Facebook. لاحظ أن عنوان هذه الصفحة مختلف عن عنوان موقع Facebook

للمزيد حول هذه الموضوع اتبع الرابط التالي إلى مقالة موسعة حول اصطياد كلمات السرّ Passwords Phishing.

إصابة جهاز الضحية ببرنامج خبيث

إصابة الجهاز ببرنامج خبيث هو هدف رئيسي من أهداف الهجمات الخبيثة، إذ أنه بمجرد إصابة جهاز الضحية ببرنامج خبيث مثل الرات RAT وبذلك يتمكن المهاجم من الانتقال إلى مرحلة جديدة في الهجوم وهي التحكم بالجهاز أو معاينة ملفات الضحية ونقلها أو جزء منها إلى المهاجم. كما قد يتمكن المهاجم في المرحلة الثانية من التقاط صور بالكاميرا وتسجيل الصوت من المايكروفون.

لذلك تحاول الكثير من هجمات الهندسة الاجتماعية التي تستهدف شخصا أو مؤسسة محددة، إصابة أجهزة المستهدفين بالبرامج الخبيثة. عن طريق إرفاقها ضمن رسائل الهندسة الاجتماعية، أو عن طريق إرفاق رابط لتحميلها، هو مبين في الصور التالية لرسائل بريد الكتروني تزور الجهة المرسلة وتتضمن خبرا مثيرا وملفا خبيثا أو رابط لتحميل الملف الذي هو في الحقيقة ملف خبيث.

دفع المستخدم لزيارة مواقع معينة غير خبيثة

الجزء الأعظم من رسائل الهندسة الاجتماعية التي لا تستهدف شخصا بعينه، تحاول إقناع الضحية بالضغط على رابط إلى موقع ما، قد يكون أو لا يكون خبيثا.

في الحالة العامة، يحاول المهاجمون الحصول على العائدات المادية للإعلانات الموجودة على الصفحة المراد توجيه الزوار إليها، إذ تزداد العائدات الدعائية بزادة الزوار. البريد الواغل الذي يسمى أيضا السخام أو سپام Spam المثال الأوضح لهذا النوع من الهندسة الاجتماعية.

في الصورة نجد رسالة سپام تحاول إقناع القارئ بزيارة موقع إباحي بغرض رفع العائدات الدعائية عبر رفع عدد الزوار:

وبالطبع يوجد أمثلة أيضا على وسائل التواصل الاجتماعي Social Media على اختلافها ومنصات التواصل Communication Platforms المختلفة

دفع المستخدم لزيارة مواقع خبيثة

مثلا يحاول المهاجم عبر المنشور على موقع فيسبوك حث الضحايا على دخول الموقع الخبيث الذي أعده المهاجم، مدعيا أن الموقع تابع لمؤسسة UNESCO الأممية ذات الصيت الحسن، كما يستغل في الوقت نفسه بؤس الناس وحاجتهم للمساعدة المالية. فكل ما على الضحية فعله للحصول على المال الموعود هو الضغط على الرابط الخبيث المذكور، الذي يعني أن يتمكن المهاجم من اختراق جهاز الضحية بمجرد زيارتها للموقع الخبيث.

التضليل Disinformation

التضليل Disinformation هو نشر المعلومات الكاذبة أو المنقوصة أو المحرفة عن قصد وإرادة وتصميم. مستخدمة أساليب كثيرة لإدارة الرأي العام وتصوير حدث ما بطريقة مناسبة للجمهور المستهدف. لتحقيق أهداف مثل طمس الحقيقة، وتعويم الجريمة، وحتى نسف ثقة المواطنين بحكوماتهم وحتى بأنظمتهم السياسية، والتشكيك بولاءات الإعلام والطعن بنزاهة القضاء.

قلما تستخدم أساليب الهندسة الاجتماعية لنشر المعلومات الكاذبة، وغالبا ما تستخدم للأهداف المذكورة أعلاه.

أمثلة على هجمات الهندسة الاجتماعية ونصائح لتفاديها

مثال 1: انتحال شخصية صديق لإرسال رسالة لإصابة جهاز الضحية ببرنامج خبيث

يريد المهاجم الحصول على معلومة معينة من السيد م. س.

- يقوم المهاجم بجمع بعض المعلومات عن السيد م. س. مثل من هم أصدقاؤه المقربين. ما هي اهتماماته وهكذا. ويجمع معلومات كافية عن أحد أصدقاء م. س. وليكن السيد ط. ع. الذي لا ينشر كل شئ عن نفسه ببساطة على الانترنت على حسابه على فيسبوك بدون أي اهتمام بخصوصية المعلومات.

- يقوم المهاجم بانشاء حساب بريد الكتروني مزيف ينتحل شخصية ط. ع. صديق من أصدقاء م. س. (يستخدم المهاجم لانشاء الحساب المزور معلومات حقيقية عن ط. ع. تشبه معلومات حساب بريده الالكتروني أو معلومات فيسبوك.

- يستخدم المهاجم حساب البريد الالكتروني الذي ينتحل شخصية م. ط. لارسال رسالة بريد الكتروني تحتوي ملف خبيث.

- م. س. بما أنه يثق بصديقه ع. ط. وبما أنه لم يلاحظ أن الحساب هو ليس حساب صديقه الحقيقي، يقوم بفتح الملف الخبيث مصيبا جهازه.

لتجنب الوقوع ضحية هذا النوع من الهجمات

- احرص على خصوصيتك وعدم نشر معلومات شخصية عن نفسك لأن المهاجم قد يستخدمها لانتحال شخصيتك

- لا تثق بأحد

- انظر بعين الحذر إلى كل بريد الكتروني أو رسالة ما تصلك تحتوي على ملفات وروابط مرفقة. راجع الفقرة التالية: حذر الروابط والملفات المشبوهة.

- في حال رغبتك بفتح أي ملف أو رابط يصلك قم قبل ذلك بالتأكد من أنه ليس خبيث عبر استخدام موقع فايروس توتال Virus Total

- عند شعورك أنك أصبت قم بإعلام شخص مختص لفحص جهازك ونصحك فيما يتعلق بمعالجة هذه الأزمة

- أبلغ أصدقاءك بكل صراحة أنك وقعت ضحية لاختراق حسابك كي يكونوا حذرين بدورهم في حال حاول المهاجم انتحال شخصية السيد م. س. لخداع المزيد من الأشخاص

مثال 2: انتحال شخصية موظف في قسم آخر في مؤسسة أو في شركة

يريد المهاجم الحصول على كلمة سر السيدة ر. ح. على حسابها في مكان عملها في المؤسسة.

- لدى المهاجم رقم هاتف عمل ر. ح.

- يتصل المهاجم بالسيدة ر. ح. قائلا أنه مختص IT وأن مديرها في المؤسسة طلب منه التحقق من وجود اختراق في حساب ر. ح. ويطلب منها ذكر اسم حسابها وكلمة سرها على الهاتف.

- السيدة ر. ح. تصدق القصة وببساطة تعطي المعلومات إلى المهاجم معتقدة أن كل شئ بخير.

- يقوم المهاجم باستخدام اسم الحساب وكلمة السر لوضع باب خلفي إلى حساب السيدة ر. ح. يستخدمه حتى لو غيرت السيدة ر. ح. كلمة السر.

- يتصل المهاجم مجددا بالسيدة ر. ح. (وهنا العبقرية) قائلا لها أنه تحقق من الحساب وأن كل شئ على ما يرام وأنه سيعلم المدير بذلك ويشكرها ويتمنى لها يوما طيبا.

لتجنب الوقوع ضحية هذا النوع من الهجمات

- تحقق من شخصية كل شخص يدعي أنه يعمل في المؤسسة في قسم آخر

- لا تعطي كلمة السر خاصتك ولا اسم حسابك لأي شخص

- استفسر من مديرك عن الموضوع

- قم أنت بالاتصال بالقسم الذي يدعي الشخص تمثيله واسأل مدير القسم عن الموضوع

- قم بإعلام مديرك بأي شئ من هذا النوع حتى لو لم يكن عندك أي شك بموضوع الاختراق

- إذا شعرت أن حسابك قد تم اختراقه عليك اعلام مديرك والتأكد من وصول الموضوع لمدير قسم الـ IT بأسرع وقت ممكن لتفادي المزيد من المشاكل

الوقاية من الوقوع ضحية للهندسة الاجتماعية

بناء على أساليب الاحتيال المفصلة أعلاه وبناء على الأمثلة المذكورة في الفقرة السابقة يمكن إدراج النقاط التالية كأسلوب للوقاية من الوقوع ضحية لهجوم باستخدام الهندسة الاجتماعية.

كي لا تكونوا ضحية سهلة راعوا النقاط التالية:

- احرصوا على خصوصيتكم وعدم نشر معلومات شخصية عن أنفسكم لأن المهاجم قد يستخدمها لانتحال شخصيتكم ومهاجمة صديق لكم أو قد يستخدم المعلومات ليصيغ الهجوم عليكم بشكل مقنع أكثر.

- لا تشاركوا كلمة/كلمات السرّ خاصتكم مع الآخرين

- لا تشاركوا أسماء أو عناوين حساباتكم مع غير المعنيين

- استخدموا ميزة التحقق بخطوتين Two Factor Authentication أينما استطعتم.

كي لا تقعوا ضحية للخداع أو الاحتيال:

- لا تثقوا بأحد.

- أبقوا سوية الحذر عالية طوال الوقت.

- تحققوا من شخصية من يراسلكم سواء كان التراسل عبر البريد الالكتروني Email، أو برامج المراسلة مثل Skype، أو عبر وسائل التواصل الاجتماعي مثل فيسبوك Facebook أو تويتر Twitter.

- انظر بعين الشك إلى كل بريد الكتروني أو رسالة أو تعليق يصلك يحتوي على ملفات وروابط مرفقة. راجع الفقرة التالية: حذر الروابط والملفات المشبوهة.

- عند الشك برسالة ما أو بجهة اتصال مشبوهة، لا تقم بفتح الملفات أو الروابط المرفقة في الرسالة. ثم قم بالاتصال بالقسم المسؤول في المؤسسة أو بخبير في أمن المعلومات من معارف أو قم بالاتصال بنا في مشروع سلامتك.

- في حال رغبتك بفتح أي ملف أو رابط يصلك قم قبل ذلك بالتأكد من أنه ليس خبيث عبر استخدام موقع فايروس توتال Virus Total

- عند شعوركم أن جهازكم أصيب أو أن حسابكم تم اختراقه قوموا بإعلام الشخص المسؤول في المؤسسة، أو قوموا بإعلام أحد معارفكم المختصين في أمن المعلومات أو قوموا بالاتصال بأحد المشاريع المختصة بأمن المعلومات والتي تحظى بثقتكم لأخذ المشورة والعون.

- إذا شعرتم أن حسابكم قد تمّ اختراقه عليكم إعلام مديركم والتأكد من وصول الموضوع لقسم الـ IT في المؤسسة بأسرع وقت ممكن لتفادي المزيد من المشاكل أو الاتصال بخبير من معارفكم أو بأحد المشاريع المختصة بأمن المعلومات والتي تحظى بثقتكم لأخذ المشورة والعون.

ضمن المؤسسة:

- تأكدوا من إضافة ورقة معلومات Infograph عن الهندسة الاجتماعية ضمن الوثائق والأدلة والمعلومات التي يتلقاها الموظفون والموظفات الجدد في المؤسسة.

- تأكدوا من إجراء تدريب دوري لجميع العاملين في المؤسسة هدفه التعريف بالهندسة الاجتماعية وأساليبها، كيس يستطيع العاملون ملاحظة الهجوم فور بدايته. عادة ما يقوم قسم الـ IT بإجراء التدريب.

- عند جدوث هجوم هندسة إجتماعية على أحد الموظفين أو الموظفات، على المؤسسة إعلام بقية العاملين بضرورة أخذ الحيطة وإعلام القسم المسؤول بأي رسالة مشبوهة

- على القسم المسؤول التأكد من أن جميع العاملين في المؤسسة يستخدمون ميزة التحقق بخطوتين Two Factor Authentication لحساباتهم الخاصة بالعمل وإن أمكن لحساباتهم الشخصية.

ماذا أفعل عند الوقوع ضحية للهندسة الاجتماعية

عادة يترافق الهجوم بأساليب الهندسة الاجتماعية بهجوم آخر ببرمجيات خبيثة مثلا. لذلك عندما يقع المستخدم ضحية للهندسة الاجتماعية عليه أن يقوم بخطوات تختلف تبعا لنوع الهجوم.

لكن بشكل عام يمكن القيام بالخطوات التالية:

- إعلام الشخص المسؤول عن الأمن الرقمي في المؤسسة أو الزميل المختص بموضوع الأمن الرقمي

- تقييم الضرر والأشخاص المتأثرين

- إزالة آثار الهجوم

- إعلام الجهات (مؤسسات، زملاء، أصدقاء، معارف، أفراد عائلة) والتي من الممكن أن تكون قد تضررت أو تأثرت بسبب وضوع المستخدم ضحية للهجوم.

يترافق الهجوم بأساليب الهندسة الاجتماعية بهجوم بروتكيت أو بجهوم بحصان طروادة للتحكم عن بعد Remote Administration Trojan

إرسال تعليق

شكراً على زيارة موقعنا.